- Будущее мобильной безопасности⁚ новые угрозы и технологии защиты

- Новые угрозы мобильной безопасности

- Уязвимости мобильных приложений

- Технологии защиты⁚ будущее мобильной безопасности

- Расширенная аутентификация и биометрия

- Технологии обнаружения и предотвращения угроз

- Шифрование данных

- Управление мобильными устройствами (MDM)

- Таблица сравнения технологий защиты

- Облако тегов

Будущее мобильной безопасности⁚ новые угрозы и технологии защиты

Мир стремительно переходит в эпоху всеобщей мобильности. Смартфоны и другие мобильные устройства стали неотъемлемой частью нашей жизни, храня в себе конфиденциальную информацию – от банковских данных до личной переписки. Эта всепроникающая мобильность, однако, создает новые, ранее невиданные векторы атак для киберпреступников. В этой статье мы рассмотрим эволюцию угроз мобильной безопасности и новейшие технологии, призванные противостоять им. Мы погрузимся в детали, чтобы вы, уважаемые читатели, могли понять не только суть проблемы, но и эффективные пути ее решения.

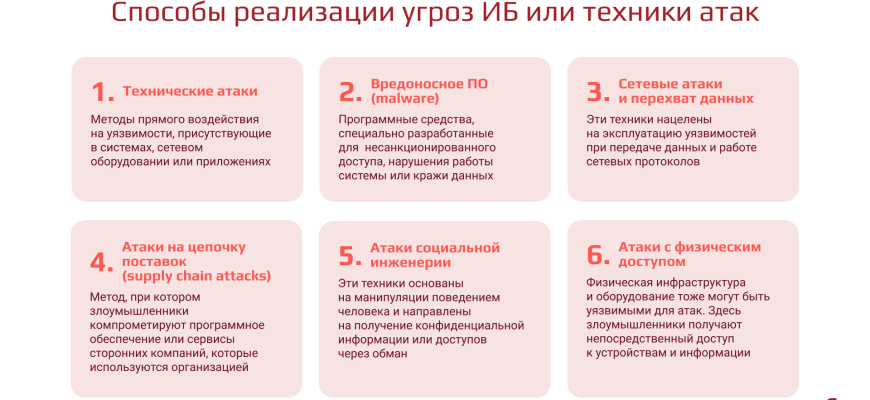

Новые угрозы мобильной безопасности

Традиционные угрозы, такие как вредоносное ПО и фишинг, продолжают эволюционировать, адаптируясь к новым технологиям. Однако, появление новых платформ, сервисов и способов взаимодействия с цифровым миром порождает и новые, более изощренные угрозы. Например, атаки на основе глубокого обучения (Deep Learning) позволяют злоумышленникам создавать настолько реалистичные фишинговые сообщения и поддельные приложения, что даже опытные пользователи могут стать жертвами. Распространение IoT (Интернет вещей) также расширяет поверхность атаки, поскольку многие устройства, подключенные к сети, имеют слабую защиту и могут быть использованы для компрометации всей системы.

Другой важной угрозой является рост количества целевых атак (Targeted Attacks). Злоумышленники всё чаще сосредотачиваются на конкретных пользователях или организациях, используя индивидуально разработанные вредоносные программы и методы социальной инженерии. Это делает традиционные антивирусные решения менее эффективными, требуя более комплексного подхода к обеспечению безопасности.

Уязвимости мобильных приложений

Мобильные приложения, являясь воротами к данным пользователя, часто содержат уязвимости, которые могут быть использованы злоумышленниками для получения несанкционированного доступа. Неправильная реализация аутентификации, отсутствие шифрования данных, использование устаревших библиотек – все это создает риски для безопасности. Регулярное обновление приложений и тщательная проверка их безопасности перед установкой являются ключевыми моментами в защите от подобных угроз.

Технологии защиты⁚ будущее мобильной безопасности

Противодействие новым угрозам требует инновационных подходов к обеспечению мобильной безопасности. Современные технологии позволяют создать многоуровневую систему защиты, которая эффективно предотвращает большинство известных атак.

Расширенная аутентификация и биометрия

Традиционные пароли становятся все более уязвимыми. Поэтому широко внедряются методы расширенной аутентификации, использующие многофакторную аутентификацию (MFA) и биометрические данные, такие как отпечатки пальцев, распознавание лица и сканирование радужной оболочки глаза. Комбинация нескольких методов аутентификации значительно усложняет несанкционированный доступ к устройствам и данным.

Технологии обнаружения и предотвращения угроз

Современные антивирусные решения переходят от простого сканирования на присутствие вредоносного кода к более сложным методам обнаружения угроз, базирующимся на искусственном интеллекте и машинном обучении. Эти технологии позволяют выявлять новые и неизвестные виды вредоносного ПО, анализируя поведение приложений и отслеживая подозрительную активность.

Шифрование данных

Шифрование данных остается одним из самых эффективных способов защиты от несанкционированного доступа. Использование сильных алгоритмов шифрования для защиты как данных в покое, так и в транзите является необходимым условием обеспечения мобильной безопасности.

Управление мобильными устройствами (MDM)

Системы управления мобильными устройствами (MDM) позволяют администраторам удаленно контролировать и настраивать безопасность корпоративных устройств. Они обеспечивают возможность установки политик безопасности, удаленного удаления данных и блокировки устройств в случае потери или кражи.

Таблица сравнения технологий защиты

| Технология | Описание | Преимущества | Недостатки |

|---|---|---|---|

| Многофакторная аутентификация (MFA) | Использование нескольких методов аутентификации | Высокий уровень безопасности | Может быть неудобно для пользователей |

| Биометрия | Использование биометрических данных для аутентификации | Удобство использования | Уязвимость к подделке |

| Шифрование данных | Защита данных с помощью криптографических алгоритмов | Надежная защита данных | Может снизить производительность |

| Системы обнаружения вторжений (IDS) | Мониторинг сети на наличие подозрительной активности | Выявление атак в реальном времени | Может генерировать ложные срабатывания |

| Управление мобильными устройствами (MDM) | Удаленное управление и настройка безопасности мобильных устройств | Централизованный контроль безопасности | Требует специализированного программного обеспечения |

Будущее мобильной безопасности тесно связано с развитием новых технологий и постоянной адаптацией к изменяющимся угрозам. Комплексный подход, включающий использование современных технологий защиты и повышение грамотности пользователей в области кибербезопасности, является ключом к обеспечению безопасности в мобильном мире. Постоянное мониторинг и обновление систем безопасности являются необходимыми для предотвращения новых атак.

Помните, что безопасность – это не одноразовая акция, а постоянный процесс. Следите за обновлениями программного обеспечения, используйте надежные пароли и будьте бдительны по отношению к подозрительным действиям.

Облако тегов

| Мобильная безопасность | Кибербезопасность | Защита данных | Вредоносное ПО | Фишинг |

| Шифрование | Биометрия | Многофакторная аутентификация | IoT | Управление мобильными устройствами |